前言

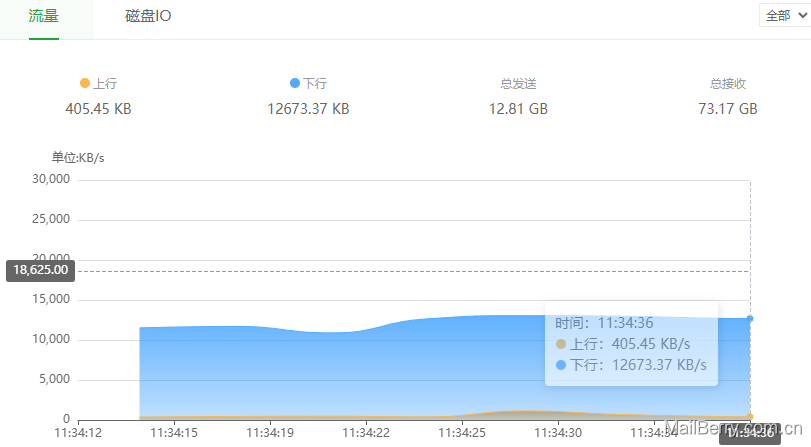

最近打开博客,前台还算正常的,但是后台发现有时候可以,有时候卡的要命,特别是编辑文章的时候,半天都打不开,登录宝塔后台,看到上行和下行都是跑满状态,第一猜想,难道被攻击了吗?还是被当肉鸡了,在挖矿呢?

现象

带宽被打满了,我的只有2M小水管,WP后台无法访问,卡出你怀疑人生

排查

重启服务器,没一会,又来了很多流量

带宽还是跑满的

解决过程

首先进入wwwlogs目录,找到access.log日志文件

我的目录在/www/wwwlogs/ 目录下,

使用命令查看最高10条访问量的日志

awk '{print $1}' access.log | sort -n |uniq -c | sort -rn | head -n 10看到结果36.133.43.108这个IP是最高的,这是刚重启完服务器查看的,如果一段时间查看,可能就不只二千多了

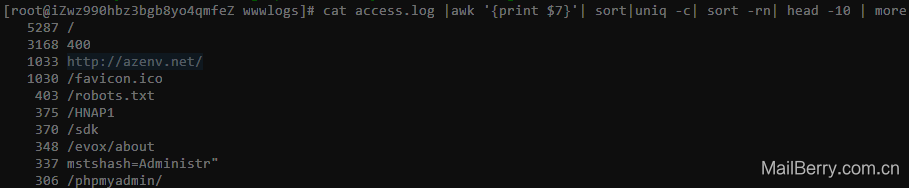

另外查看日志最常用的服务前十个服务

cat access.log |awk '{print $7}'| sort|uniq -c| sort -rn| head -10 | more

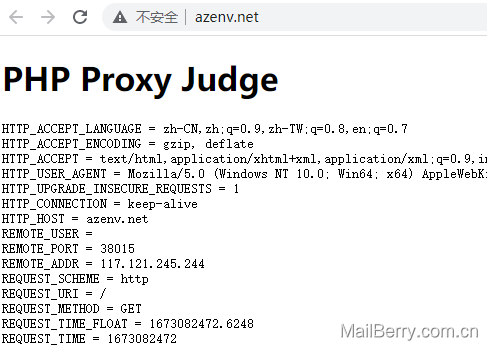

还查到一个代理IP:117.121.245.244,后门地址azenv.net 的代理PHP Proxy Judge 文件

初步分析

这是一个反向连接的后门,你以管理登录后,会把你的session和cookie保存在/robots.txt文件里面,这个会向http://azenv.net发送,那么黑客就有了可以登录我服务的权限了。想做看就看黑客的用途了。

解决方案

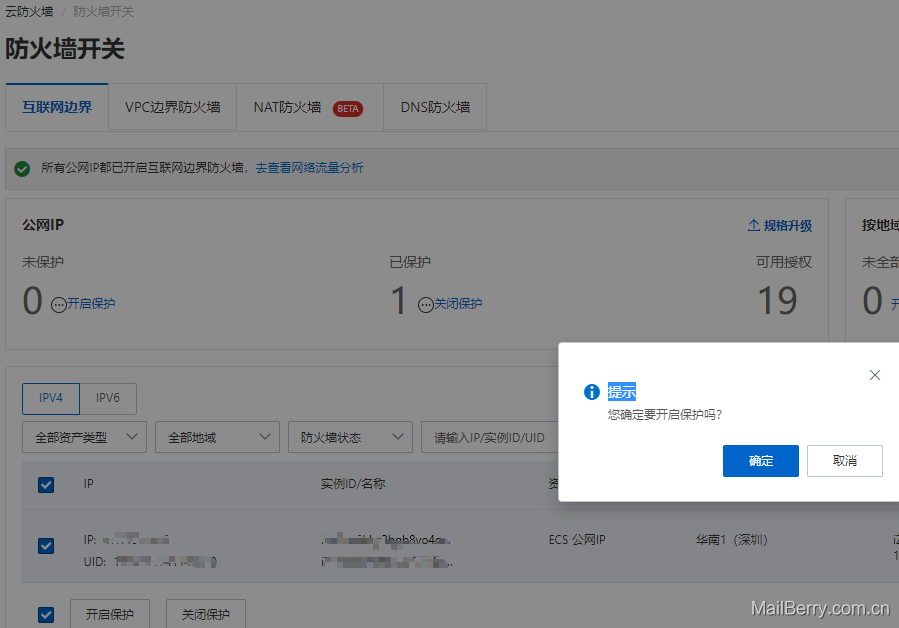

方案一:阿里云——云防火墙(收费)

最简单的,先在阿里云的服务面板里,找到网络安全,防火墙,保护公网IP开启

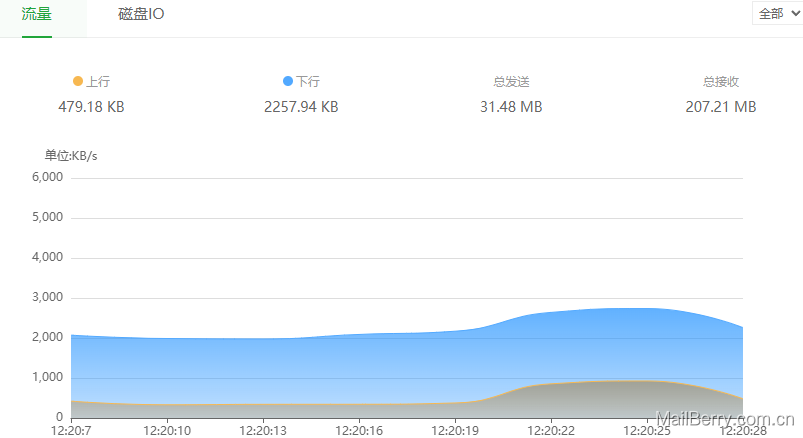

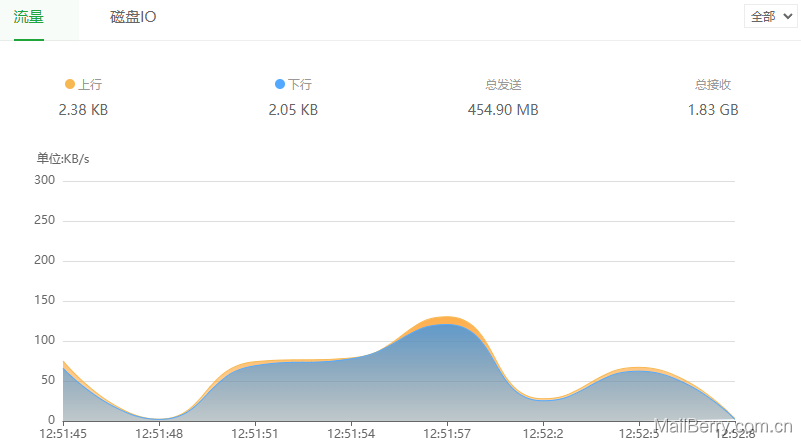

效果

明显看到带宽已经恢复正常状态了。

缺点

看试用的样子还不错,但后面就是我穷的缺点了。

方案二:宝塔防火墙

未测试,开通要收费,没有试用期

效果

未知

缺点

穷

方案三:nginx黑名单

在/etc/nginx/conf.d/添加配置文件blackip.conf

vi /etc/nginx/conf.d/blackip.conf添加名单

#屏蔽单个ip访问

deny IP;

#允许单个ip访问

allow IP;

#屏蔽所有ip访问

deny all;

#允许所有ip访问

allow all;

#屏蔽整个段:从127.0.0.1到127.255.255.254

deny 127.0.0.0/8;

#屏蔽IP段:从127.45.0.1到127.45.255.254

deny 127.45.0.0/16;

#屏蔽IP段:从127.45.6.1到127.45.6.254

deny 127.45.6.0/24;效果

最经济实惠的,可行

缺点

麻烦

参考:https://developer.aliyun.com/article/1076925

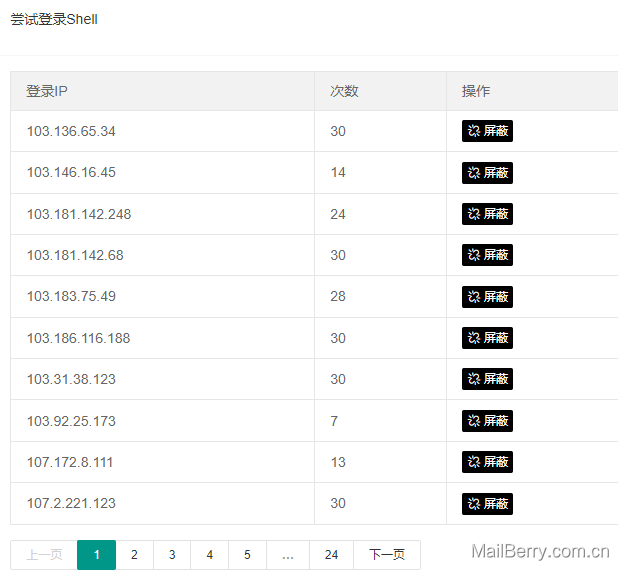

方案四:小皮面板

这个官方地址:xp.cn,前身就是phpstudy;以前学习PHP项目的时候,有使用过。目录网站防火墙和服务器防火墙,还是免费状态,这些功能宝塔都是要收费的

效果

可以发现尝试IP,直接屏蔽,也可以自己手动屏蔽,非常实用,适合我这种懒人。

方案五:重装系统

后面发现,流量还是止不住,干脆重装服务器系统了

总结

发现不是被CC攻击,而是当成肉鸡的矿机了,知道服务器安了木马后门后,再什么排查都觉得不干净,而且也不知道装了什么乱七八糟的服务了。就干脆备份,重装系统了,这样算是最简单粗暴的方案了,也是行之有效的。

暂无评论